Gainsight認証

重要 - 画像/情報は四半期ごとのリリースで更新されます!

四半期ごとのリリースにて、最新の機能・情報を反映し、画像を含めた情報は更新されます。

Gainsight認証

本文書は管理者が、アクティブユーザーのIDを確認してGainsightにログインすることが出来る、Gainsight NXTでサポートされている、幾つかの認証機能の構成方法を説明致します。

概要

Gainsightは以下の認証機能を提供します:

- DB認証

- SAML 2.0認証

- GSuite 認証

初期設定において、GainsightはDB認証をユーザーリストに追加された全てのユーザーに対して提供しています。セキュリティーレベルを上げるために、SAML 2.0あるいはGSuite を追加認証として追加することが出来ます。

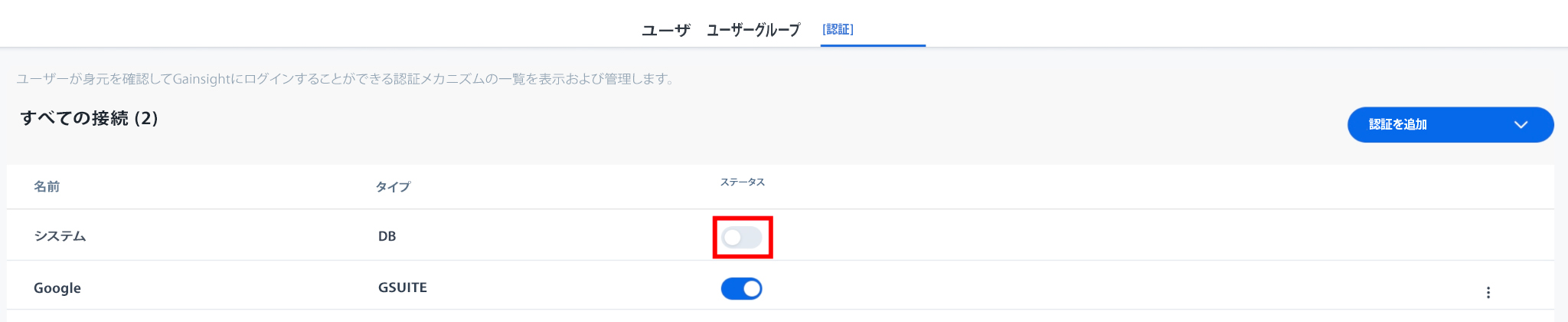

認証タブには以下の領域とオプションが表示されています:

- 名前: 認証タイプの名前を表示します。

- タイプ:認証の種類を表示します。

- ステータス: 認証ステータスを表示します。管理者は、ユーザーが本人確認をしてGainsightへログインすることができる認証機能のトグルをオン/オフとすることが出来ます。

メモ:

- GainsightはSAML 2.0あるいはGSuite 認証に、DBに対する優先権を与えます。

- 一定ドメインに対し、SAML 2.0あるいは Gsuite を設定することが出来ます。ドメインが異なっている場合のみに、SAML 2.0とGsuite認証両方を設定することが出来ます。

前提条件

- ユーザー認証を構成するためには、上級管理者であることが必要とされます。上級管理者の資格を得るには、ユーザー管理ページ―で上級管理者としてユーザーリストに追加されることが必要とされます。

- 認証機能の一つを使ってGainsightへのログインを希望するユーザーは、ユーザーリストに追加されている必要があります。ユーザーリストにユーザーを追加する方法の詳細は、Gainsightユーザー管理文書を御参照下さい。

- SAML 2.0認証は、SAML認証プロバイダーをGainsightで構成後のみ可能となります。

主な用語

- 上級管理者:上級管理者はGainsightの全てのページにアクセスすることが出来ます。上級管理者のみが、各種認証機能を設定することが出来ます。

- 認証:ユーザーのIDを確認するアプリケーションの如何なる工程。

- DB認証:ユーザー名とパスワードを使ってユーザーのIDを確認する作業。

- SAML 2.0認証:セキュリティーアサーションマークアップラゲージ(SAML)は認証と承認データ連携のオープン標準の仕組みで、アイデンティティプロバイダー(IdP)とサービスプロバイダー間で使われます。例としてIdPはSSO、Salesforce、Oktaなどの場合があります。

- Googleアプリ認証:ユーザーのGoogleアカウントを使ってユーザーのIDを確認する方法。

DB認証の設定

Gainsightはユーザー一覧に追加されたすべてのユーザーに対して、すぐに使えるDB認証メカニズムを提供します。ユーザーリストへのユーザー追加方法に関する詳細は、Gainsightユーザー管理文書を御参照下さい。

メモ:ユーザーは、SAML 2.0あるいはGSuite で構成されたものと異なるユーザー名のドメインであっても、DB方法を使ってログインすることが出来ます。例えば、Gainsightのアクティブユーザーで、ユーザー名がabc@xyz.comであり、所属社がSAML 2.0あるいはGSuite 認証を子会社AAR.comに設定している場合でも、DB方法を使ってGainsightにログインすることが出来ます。

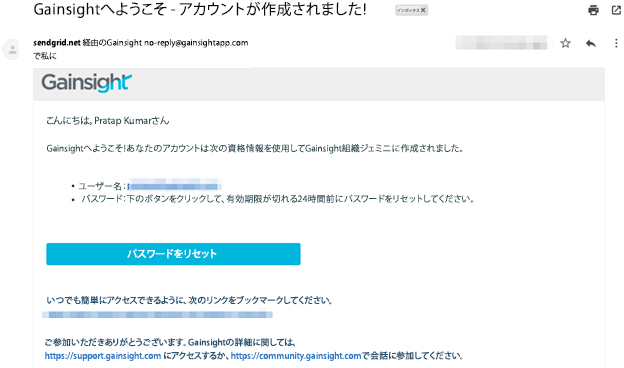

ユーザー管理ページでユーザーリストにユーザーを追加する時に、「Gainsightへようこそ!以下の資格情報を使ってアカウントが作成されました」という挨拶状とパスワードの再設定リクエストをする案内メールを送ることが出来ます。

案内メールを受信したユーザーは、メール内のアクセスリンクを使ってGainsight NXTに初回ログインして、パスワードを変更することが出来ます。詳細は、Gainsight NXTへのユーザーログイン方法文書を御参照下さい。

SAML 2.0認証の設定

SAML 2.0認証は、Okta、SSO、Salesforceなどのアイデンティティプロバイダー(IdP)を使って、ユーザーがGainsightにログインすることが出来ます。SAML 2.0を使った認証をGainsightに構成すると、Gainsightにアクセスする場合にユーザー名あるいはパスワードの入力が要求されません。その代わり、Gainsightと構成されたIdP間で取り交わしが実行され、Gainsight へのアクセスがユーザーに許可されます。

SAML 2.0認証の構成は以下に従ってください:

- 管理>ユーザー管理>認証ページへナビゲートします。

- 認証追加をクリックしてSAMLを選択します。SAML機能画面が表示されます。

- 以下の詳細を入力します:

|

フィールド |

説明 |

|---|---|

|

名前 |

認証名を入力します。 メモ:名前はアルファベット数字と「-」のみを使うことが出来ます。ユニークであり、最初と最後の文字はアルファベット数字、最大40文字以内である必要があります。 |

|

Eメールドメイン |

ドメインを入力します。例、acme.com |

|

サインインURL |

SAML IdPから入手可能なサインインURLを入力します。サインインURLを入手するには、SAML IdPを設定します(サインインURLの入手例は、本書のOktaを使った認証セクションを御参照下さい)。 |

|

サインアウトURL(オプション) |

SAML IdPから入手することが出来る、サインアウトURLを入力します。サインアウトURLを入手するには、SAML IdPを設定します。 |

|

証明書 |

証明書は、使っているSAML IdPが提供する公開キーで、.CERあるいは.PEM形式です。証明書を入手するには、SAML IdPを設定します。 メモ:

|

|

ユーザー名 マッピング

|

SAML IdPからEメールドメインの名前を入力します。これは、SAML IdPから送られるユーザー名をGainsightユーザーのユーザー名にマッピングするために必要であるとされています。 |

- 保存をクリックします。

- このメタデータをIdPへ更新し、SAML接続の設定を完了します。

- SAML認証が構成されると、ユーザーがGainsightの直接ログインページからGainsightへサインインしようとすると、SAMLはユーザーをOkta/SSO/SalesforceなどのIdPへ誘導します。

メモ:SAMLからログアウトして上級管理者としてログインし、SAMLの統合をテストすることを推奨させて頂きます。

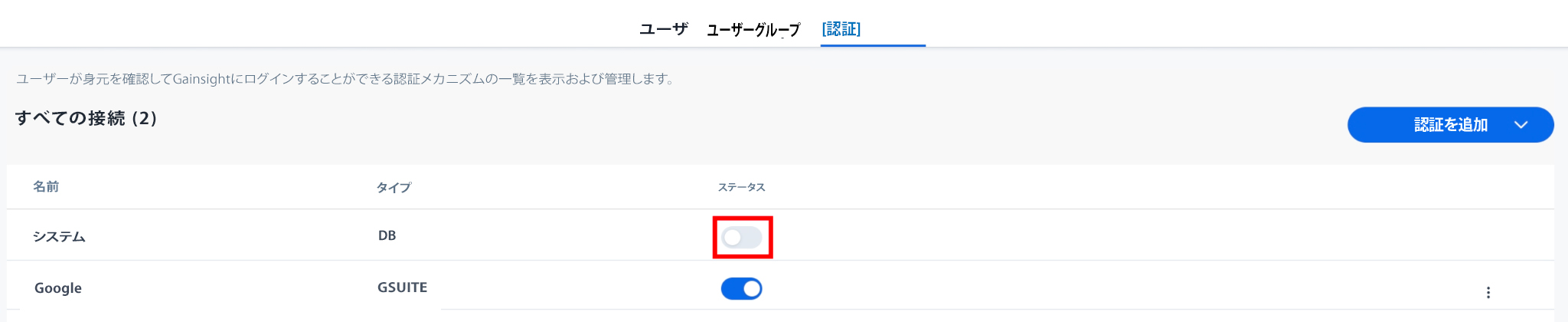

- (オプションですが推奨事項)管理>ユーザー管理>認証ページへナビゲートします。DBログイン をトグルオフして、DBログインを無効とし、その後は全ユーザーが中央化したSAML認証方式を使ってログインすることが必要となります。

メモ:

- ユーザーが既にSAML IdPへサインインしている場合(例えば、ユーザーがOktaへ既にサインインしている場合)、ユーザーは直接Gainsightへナビゲートされます。サインインしていない場合、ユーザーは(Oktaのログインページなど)IdPのログインページへ誘導されます。

- SAML認証を保存すると、メタデータをダウンロードをクリックしてメタデータをダウンロードすることが出来ます。

Oktaを使った認証

管理者ダッシュボードへナビゲートして、SAML 2.0を支援するOktaのアプリを作成/追加します。

- アプリの設定へナビゲートし、サインインタブをクリックします。

- 設定手順参照をクリックします。SAML IdP設定が表示されます。

- シングルサインオンURLが表示され、X509証明書をダウンロードします。

- ここで、上記の如くGainsightへのSAML2.0接続を作成します。

- ドメイン – Oktaアプリに割り当てられたユーザーのEメールドメイン。

- サインインURL – 前段階で入手済み。

- 証明書 – 前段階でダウンロード済み。

- Eメールドメイン – Eメールドメイン名は「Eメール」です(Gainsightユーザー名に対応する如何なる属性が可能)。

- 接続を保存してからメタデータをダウンロードします。

- Okta>自分のアプリへナビゲートします。

- 全般タブをクリックします。

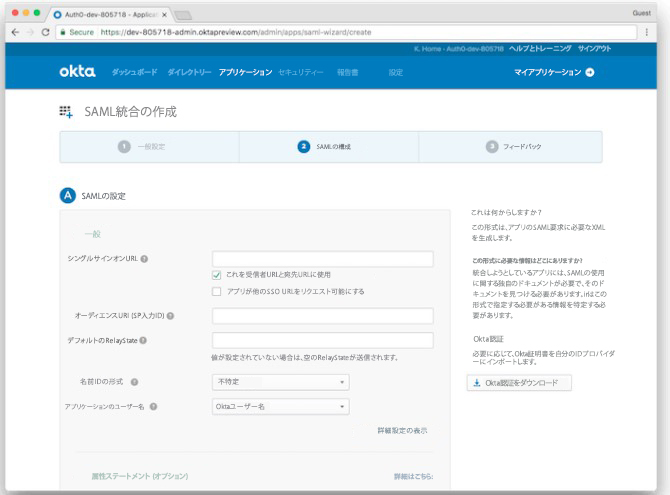

- SAML 2.0設定を編集します。適切ドメインへ記入します。

- シングルサインインURL:GainsightにSAML 2.0接続を保存した際に与えられるメタデータ(アサーションコンスーマーサービス(ACS)要素の場所情報の値)で入手可能な値です。

- オーディエンスURI (SP入力ID):SAML 2.0接続をGainsightに保存する際に与えられたメタデータの中から入手できる値です。

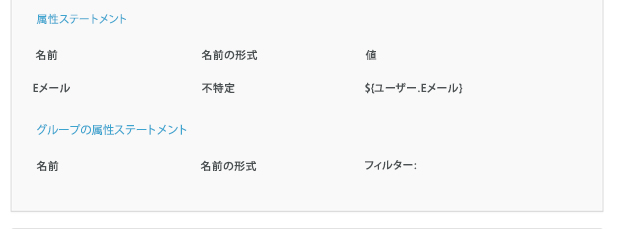

- 属性ステートメントセクションに以下を追加する必要があります:

- 名前:Eメール

- 名前形式(オプション):不特定

- 値:${ユーザー.Eメール}

- 終了をクリックします。

メモ:ログアウトして上級管理者としてOktaへログインし、Oktaの認証方式をテストすることを推奨させて頂きます。

- (オプションですが推奨事項)管理>ユーザー管理>認証ページへナビゲートします。DBログインをトグルオフして、DBログインを無効とし、その後は全ユーザーが中央化したOkata認証方式を使ってログインすることが必要となります。

GSuite 認証の設定

GSuite 認証は、ユーザーがGoogleアカウントへログインしていることを前提として、ユーザー名を使ってGainsight NXTへログインすることを可能とします。 Googleアカウントへログインしていない場合、ユーザーはGoogleアカウントの資格情報を入力するGoogleアカウントのログインページ―へ移行されます。

例えば、ユーザーのユーザー名がabc@AAR.comであり、このユーザーのGSuite 認証を構成済みであるとすると、AAR.com [ドメイン名]のユーザーは全てGSuite を使って認証されます。ドメイン名が異なっている他のユーザーは、DB方法を使ってGainsight NXTへログインすることが出来ます。

メモ:お使いのドメインが既にSAML 2.0認証にマッピングされている場合は、GSuite 認証機能を設定することは出来ません。

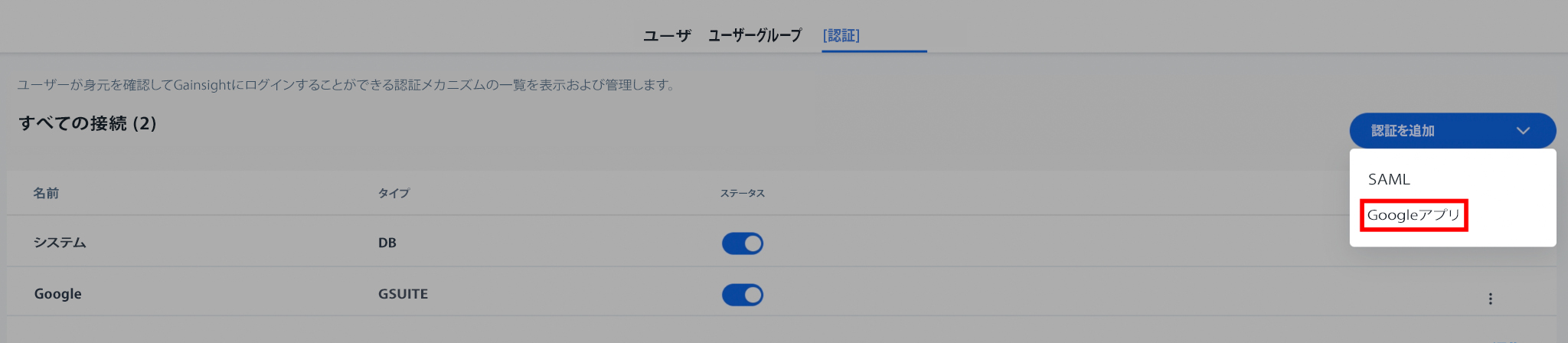

GSuite 認証の構成は以下に従ってください:

- 管理>ユーザー管理>認証ページへナビゲートします。

- 認証追加をクリックしてGoogleアプリを選択します。

- 以下の詳細を入力します:

- 名前: IDとする名前を選択します。名前はアルファベット数字と「-」のみを使うことが出来ます。ユニークであり、最初と最後の文字はアルファベット数字、最大40文字以内である必要があります。

- Googleアプリのドメイン:Googleアプリのドメイン名を入力します。

- 保存をクリックします。Googleアプリの認証機能が認証リストに追加されます。

メモ:ログアウトして上級管理者としてGSuiteへログインし、GSuite の認証方式をテストすることを推奨させて頂きます。

- (オプションですが推奨事項)管理>ユーザー管理>認証ページへナビゲートします。DBログイン をトグルオフして、DBログインを無効とし、その後は全ユーザーがGSuite 認証方式を使ってログインすることが必要となります。

GSuite 認証が構成されると、Googleアカウントへ既にログインしていることを前提として、ユーザーは、企業のドメイン名が Gsuite にマッピングされているので、Eメールアドレスを入力してGainsight NXTへログインすることが出来ます。Googleアカウントへログインしていない場合は、Googleアカウントのログインページへ移行され、Googleアカウントへログイン後Gainsightへナビゲートされます。詳細は、Gainsight NXTへのユーザーログイン方法を御参照下さい。

認証の編集あるいは削除

認証ページにある認証タイプの三点メニューをクリックして以下のアクションを実行することが出来ます:

- 編集:認証の詳細を編集します。

- 削除: 認証を削除します。

メモ:初期設定されているシステム認証は編集したり削除することが出来ません。

その他のリソース

ユーザー管理の詳細については、次の記事を参照してください。